Préparez vous dès aujourd’hui à ce changement majeur !

Deadline : Octobre 2022

Microsoft a fait une annonce importante pour les utilisateurs d’Office 365 en actant que l’authentification basique (Basic Auth) sera désactivée dans le monde entier, sur des tenants sélectionnés aléatoirement, à partir du 1er octobre 2022.

Cela fait un moment que Microsoft nous parle de la désactivation de cette méthode d’authentification, puisqu’en septembre 2021, l’éditeur évoquait déjà cette échéance rapide. La méthode d’authentification basique n’est pas suffisamment sécurisée et elle est vulnérable à différentes attaques, notamment les attaques man-in-the-middle. Ces éléments ont poussé Microsoft à prendre cette décision radicale pour forcer ses clients à utiliser une méthode d’authentification plus sécurisée : l’authentification moderne (Modern auth)

Pour comprendre les enjeux de cette désactivation, reprenons les bases et le fonctionnement de cette authentification :

Tout d’abord, l’authentification basique est une méthode d’authentification simple, basée sur un login et un mot de passe. L‘identifiant et le mot de passe de l’utilisateur sont transmis en clair, même si la connexion en elle-même est protégée par du HTTPS. En basculant sur de l’authentification moderne, la connexion s’appuie sur un jeton OAuth ayant une durée de vie limitée et ne pouvant pas être réutilisé pour s’authentifier sur d’autres ressources autres que celle pour laquelle il a été généré initialement. L’authentification moderne est également compatible avec l’authentification multi facteurs (MFA). Ceci est un point non négligeable ! Avec une authentification basique, un attaquant ayant volé l’identité d’un utilisateur, pourra accéder à n’importe quelle ressource et sans limite de temps.

Depuis plusieurs mois, Microsoft désactive par défaut les protocoles Legacy dans les Tenants O365 nouvellement créés.

Mise à jour du 1er Septembre 2022 faite par Microsoft :

Il y aura une dernière possibilité de réactiver l’authentification basique ! Quelques éléments importants sont à noter ici :

- Vous pouvez réactiver un protocole seulement une fois entre le 1er Octobre 2022 et le 31 décembre 2022. En revanche, à partir de janvier 2023, l’ensemble des protocoles d’authentification basique réactivés seront officiellement arrêtés sur votre tenant. Il n’y aura plus de retour en arrière possible.

- Pour les Tenants Office365 opérés par 21Vianet, l’authentification basique sera arrêtée à partir du 31 Mars 2023.

Comment se préparer efficacement ?

Quels sont les usages et protocoles concernés ?

Les principaux protocoles concernés par l’authentification Legacy ou Basic sont les suivants :

- Exchange ActiveSync,

- Exchange Online Powershell,

- Remote Powershell,

- Exchange Web Services,

- IMAP,

- MAPI Over HTTP,

- Offline Address Book,

- Outlook Anywhere (RPC over HTTP),

- Outlook for Windows, and Mac,

- POP,

- Reporting Web Services,

- SMTP (Pour information, Microsoft désactivera l’authentification basique pour SMTP seulement si vous n’utilisez pas ce protocole)

La majorité de ces protocoles a déjà évolué avec l’ajout de la méthode d’authentification moderne, mais la migration n’est pas forcément automatique et transparente.

Comment migrer vers l’authentification moderne ?

Pour bénéficier de l’ajout de la fonctionnalité de l’authentification moderne, il faut absolument utiliser un client qui soit également compatible avec ce mode d’authentification. Selon vos usages, la migration pourra constituer un véritable projet avec des impacts forts sur vos utilisateurs.

Prenons le cas du protocole Exchange ActiveSync, pour lequel l’authentification moderne est déjà disponible.

- Si vous avez suivi les recommandations de Microsoft et utilisez uniquement Outlook Mobile pour iOS et Android, vous êtes déjà en authentification moderne et vous n’avez rien à faire.

- En revanche, si vous utilisez des clients de messagerie autres pour iOS et Android, ils ne sont pas forcément compatibles avec l’authentification moderne. Cela va nécessiter une migration vers un client compatible. Dans le cas du client de messagerie natif d’iOS, l’authentification moderne fonctionne depuis iOS 12, en supprimant et reconfigurant le compte Exchange. A partir de la version iOS 14, la migration vers l’authentification moderne est automatique.

Comment identifier les usages concernés par la fin de support de l’authentification basique ?

Pour vous préparer à l’arrêt de l’authentification basique au 1er octobre 2022, il est nécessaire d’identifier au sein de votre organisation les usages existants concernés.

Veuillez suivre la chronologie suivante pour détecter et désactiver l’authentification basique dans votre environnement :

1. Identification des protocoles obsolètes utilisés :

Pour vous préparer à l’arrêt de l’authentification basique au 1er octobre 2022, il est nécessaire d’identifier au sein de votre organisation les usages existants concernés.

Première méthode de détection :

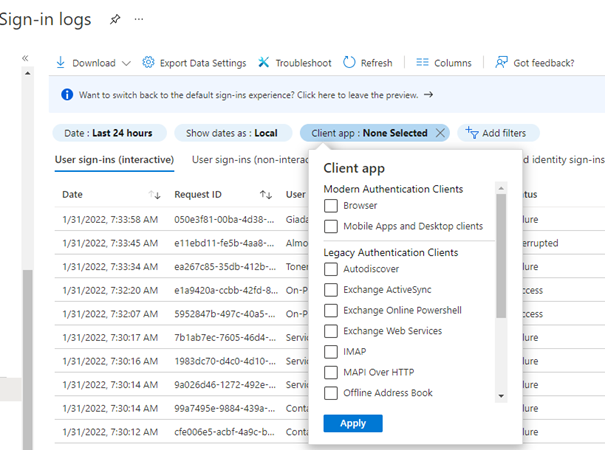

Vous pouvez réaliser cette analyse en vous rendant dans le portail Azure (portal.azure.com), dans Azure Active Directory, puis dans la partie Monitoring / Sign-in logs.

Vous devrez alors ajouter un filtre « Client App », qui vous permettra de sélectionner les « Legacy Authentication Clients » pour faire apparaître les usages, comme indiqué ci-dessous :

Vous pourrez alors cocher les cases correspondantes aux Legacy Authentication Clients. Si des usages ressortent de la sélection, il faudra mettre en place des plans de transformation adaptés pour migrer vers de l’authentification moderne.

D’une manière générale, vous serez confrontés à des problématiques d’obsolescence des clients applicatifs : anciennes versions d’Office (Mac ou PC) non compatibles, clients ActiveSync dépassés (si vous n’utilisez pas Outlook Mobile par exemple).

Deuxième méthode de détection :

La mise en place d’une règle d’accès conditionnel en mode audit (mode report-only) vous permettra de détecter les usages réels de basic auth dans votre environnement. Cette méthode nécessite d’avoir votre tenant sous licence Azure AD Premium P1.

Tutoriel – Mise en place de la règle d’accès conditionnel

Troisième méthode de détection, la meilleure selon mon expérience :

Utiliser un Workbook vous permettra d’avoir une vue détaillée et synthétique de l’utilisation réelle et actuelle de la basic auth dans votre environnement.

Les Workbooks se basent sur les logs de connexion disponibles dans Azure AD et génèrent un rapport global sur les protocoles obsolètes et les applications clientes faisant de la basic auth.

Tutoriel – Mise en place d’un Workbook dans Azure AD

2. Désactivation de l’authentification basique :

Une fois l’audit effectué et vos usages basculés vers les protocoles en authentification moderne , vous pourrez alors désactiver l’accès aux protocoles d’authentification basique dans votre environnement, sans attendre l’échéance du 1er octobre 2022.

Pour ce faire, plusieurs méthodes s’offrent à vous :

- Dans le centre d’administration Microsoft 365, la configuration est accessible sous « Modern authentication », dans la partie Paramètres / Paramètres de l’organisation. Vous pouvez traiter les protocoles selon les regroupements proposés par Microsoft.

- Si vous avez souscrit à des licences de type Azure AD Premium P1, une approche alternative consiste à s’appuyer sur le blocage de l’authentification Legacy, via des politiques d’accès conditionnel, ou en modifiant les Security Defaults du portail Azure Active Directory.

Le tutoriel suivant vous permettra de savoir comment mettre en place une règle d’accès conditionnel dans Azure :

Les règles d’accès conditionnel restent la méthode recommandée et la plus adaptée pour bloquer l’authentification basique dans votre environnement. Vous pourrez choisir les utilisateurs ou groupes affectés par ce blocage et vous pourrez tester l’application de la règle d’accès conditionnel en la mettant en mode “Report Only”. Cela n’affectera aucunement vos utilisateurs, car la règle sera en mode “Audit” seulement.

Quelques liens officiels :

- Dépréciation de l’authentification basique par Microsoft : https://docs.microsoft.com/en-us/exchange/clients-and-mobile-in-exchange-online/deprecation-of-basic-authentication-exchange-online

- Comment désactiver l’authentification basique : https://docs.microsoft.com/en-us/exchange/clients-and-mobile-in-exchange-online/disable-basic-authentication-in-exchange-online

- Désactiver SMTP dans Exchange Online : https://docs.microsoft.com/en-us/exchange/clients-and-mobile-in-exchange-online/authenticated-client-smtp-submission

- Activer et désactiver l’authentification moderne dans Exchange Online : https://docs.microsoft.com/en-us/exchange/clients-and-mobile-in-exchange-online/enable-or-disable-modern-authentication-in-exchange-online

Security Defaults:

Exchange Online Authentication Policies:

- Manage Basic Authentication in the Microsoft 365 Admin Center (Simple)

- Authentication Policy Procedures in Exchange Online (Advanced)

Azure AD Conditional Access: